vendredi 19 octobre 2018 - Revue de presse SecurIT&Co - semaine 42

Chers abonnés, voilà ce que la

rédaction a lu et sélectionné pour vous cette semaine :

|

QUOI DE NEUF DANS LE MONDE ? |

||

|

|

Il est extrêmement facile de prendre contrôle des armements américains les plus modernes : c’est le département de la Défense lui-même qui le dit ! |

|

|

GreyEnergy : comment les hackers russes espionnent les infrastructures industrielles en Europe... |

||

|

L’armée birmane à l’origine des appels à la haine contre les Rohingya sur Facebook... |

||

|

La propagande numérique de la Russie « a coûté moins cher qu’un avion de combat » |

||

|

Les services de renseignements tchèques démantèlent une opération de piratage du Hezbollah... |

||

|

Espionnage chinois : « Venez regarder, venez vérifier, venez inspecter » rétorque Huawei ! |

||

|

Un robot est venu discuter intelligence artificielle avec des députés du Royaume-Uni... |

||

|

Une lune artificielle à la place des lampadaires pour réduire le coût énergétique... (NDLR : vous trouvez ça écolo, vraiment ?) |

||

|

Musiciens, acteurs, sportifs, entrepreneurs... Les hommages affluent après la mort de Paul Allen |

||

|

|

||

|

ENTREPRISES |

||

|

|

Boeing aura son premier site à Toulouse (NDLR : en 2020, bel emplacement dispo, proche métro Roseraie avec voisinage de qualité...) |

|

|

[Etude] Transformation digitale : quel impact sur la cybersécurité pour les entreprises françaises ? |

||

|

8 professionnels sur 10 (77 %) admettent qu’il serait aisé pour eux de dérober des informations sensibles s’ils quittaient l’entreprise, et 12 % se déclarent même prêts à passer à l’acte s’ils le jugeaient mérité... |

||

|

« Eclairage par le blog Wavestone : Qu’est-ce que l’IAM of Things ? (IAMoT) |

||

|

Avec EBIOS Risk Manager, l’ANSSI veut promouvoir une démarche collaborative de la prévention des risques numériques qui implique tous les échelons de l’entreprise |

||

|

Finalement, pas d’affaire d’espionnage étatique à l’origine du vol de données de 29 millions de comptes Facebook... |

||

|

Le PDG de Google défend DragonFly, le projet de moteur de recherche prévu pour la Chine |

||

|

Après Google, c'est au tour des employés de Microsoft de s'élever pour protester contre le contrat JEDI, qui lierait l'entreprise au Pentagone |

||

|

Sony veut renforcer la sécurité de ses contenus en utilisant la technologie BlockChain, sur toutes ses productions |

||

|

Les DSI doivent décider si leur entreprise peut déployer la BlockChain et comment. Mais souvent, la solution ne résidera pas dans la BlockChain. |

||

|

Pour la pause café avec l’admin réseau : les avantages du ‘Software Defined’ dans la téléphonie et les télécoms... |

||

|

Le portail France Num qui se donne pour mission d'aider les entreprises à mieux accompagner les sociétés dans leur transition numérique a ouvert ses portes ce lundi 15 octobre. |

||

|

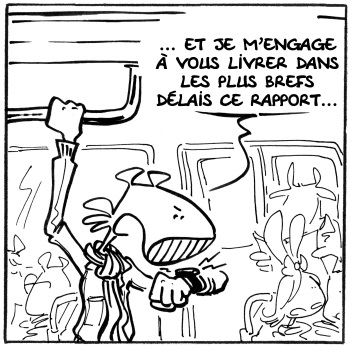

DevSecOps / SecOps : aller vite, sans négliger les angles morts ! Exercice périlleux pour les RSSI acrobates... |

||

|

|

|

|

|

CYBERSEC & GEEK CULTURE |

||

|

|

Voici un moyen simple pour pénétrer dans les PC Windows (et personne ne s'en est aperçu pendant dix mois) |

|

|

|

|

|

|

|

Faille Zéro-Day dans Blueimp, 2ème projet Linux le plus étoilé sur GitHub, après le framework jQuery lui-même ! |

|

|

|

Titan M : Google dévoile les détails de la puce de sécurité de ses Pixel 3... |

|

|

IBM met un centre opérationnel de sécurité sur les routes (NDLR : comme un Food Truck mais pour la sécu !) |

||

|

Microsoft libère 60 000 brevets pour protéger Linux, du dentifrice NSFW ou WTF...la semaine du CopyrightMadness |

||

|

Des chercheuses françaises utilisent l'intelligence artificielle contre le harcèlement ! |

||

|

Wikileaks dévoile les emplacements des Datacenters cachés d’Amazon... pour se venger ? |

||

|

Une cyberattaque contre le Pentagone compromet les données de 30 000 employés... |

||

|

|

|

|

|

@HOME & AILLEURS |

||

|

|

App Store : comment certaines applications bernent leurs utilisateurs en les abonnant à leur insu...et combien vous traque, notamment géographiquement sans que vous le sachiez vraiment ? |

|

|

Les As du Web : cahier de vacances spécial Cybersécurité pour les 7/11 ans… et les parents ! |

||

|

Tesla : des bonus loufoques à débloquer en faisant acheter des voitures à des amis... |

||

|

#QuestionALaCon : Pourquoi la banane a un rythme cardiaque (selon les montres connectées) ? |

||

|

Quiz : connaissez-vous le vocabulaire Internet recommandé par l’Académie française ? |

||

|

Un bug dans iOS12 met vos photos en péril avec l'aide de Siri |

||

|

La dernière arnaque en ligne...Télécharger gratuitement MON PAYS C’EST L’AMOUR, le nouvel album de Johnny Hallyday |

||

|

Payez votre café avec vos données personnelles : une chaîne propose aux étudiants de régler avec leurs données privées |

||

|

Prélèvement à la source : le gouvernement publiera l’algorithme qui calcule votre taux d’imposition... |

||

|

Le rôle crucial des prestataires télécoms dans la protection des maisons intelligentes du futur ! |

||

|

|

|

|

|

En image : |

|

|

Ces articles ont été sélectionnés pour vous par votre comité de rédaction favori ! Vous avez manifesté votre consentement formel et éclairé à recevoir cette revue de presse...

Si toutefois vous n’étiez pas en pleine possession de vos moyens à ce moment-là, vous pouvez à tout instant vous désabonner simplement en nous le faisant savoir ici !