vendredi 29 mars 2019 - Revue de presse SecurIT&Co - semaine 13

Chers abonnés, voilà ce que la

rédaction a lu et sélectionné pour vous cette semaine :

|

QUOI DE NEUF DANS LE MONDE ? |

||

|

|

La commission européenne recommande des mesures pour une approche cohérente de la sécurité des réseaux 5G, sans bannir Huawei... le chinois n’est pas le seul à avoir des faiblesses dans ses produits... |

|

|

Après l’attentat de Christchurch, Microsoft demande aux géants du web de créer des outils communs de prévention et de détection pour empêcher la diffusion et le partage d’images violentes. |

||

|

Sundar Pichai a déclaré fermement qu’il était totalement engagé à travailler avec l’armée américaine et non avec l’armée chinoise (NDLR : un scoop bouleversant !) |

||

|

Google et l’opérateur public Cubain vont établir une connexion directe et gratuite entre leurs deux réseaux... |

||

|

AWS va ouvrir un centre d’infrastructure en Colombie et contribuer à la formation de 2 000 étudiants. |

||

|

Le ministère de la Justice estonien travaille à une IA pour donner des verdicts lors d’affaires dont les dommages s’élèvent à moins de 7 000 €. |

||

|

Pour les États-Unis, le contrôle chinois de l’appli gay Grindr menace la sécurité nationale (NDLR : ah ?) |

||

|

En Corée du Sud, un passage piéton envoie des notifications aux « zombies du smartphone » |

||

|

Yann LeCun, directeur scientifique des activités IA de Facebook, vient de recevoir le prix Turing 2018 ... |

||

|

|

||

|

PRIVACY & LEGAL STUFF |

||

|

|

Le droit a étendu son champ dans la sphère numérique et y est devenu, à la fois un enjeu et un moyen incontournables |

|

|

|

Filtrage : l’article 13 redouté arrivera en France via la loi audiovisuelle dès cet été... |

|

|

|

Internet Society France déposera en septembre son assignation contre Facebook devant la justice française |

|

|

Le ministère du logement américain poursuit Facebook pour discrimination ... |

||

|

3 organismes publics pointés du doigt par la cour des comptes pour leurs manquements à leurs obligations d'open data alors qu’Etalab met en ligne un guide des algorithmes publics sur Github |

||

|

On peut toujours essayer... Une proposition de loi pourrait obliger à décliner son identité pour s'inscrire en ligne |

||

|

7 fournisseurs d’accès internet U.S. priés de révéler les moyens de collecte des données personnelles de leurs clients ! |

||

|

le DPO ne bénéficie pas du statut de salarié protégé au sens du droit du travail mais bénéficie d’une protection dans l’exercice de ses fonctions, garantie par le RGPD... |

||

|

"Les nouvelles frontières numériques" dressent un état des lieux des législations internationales et communautaires en matière de protection des données personnelles. |

||

|

Contrat SaaS : quelles questions se poser avant de le signer ? (NDLR : il en manque au moins 5 !) Le multicloud, un labyrinthe pour les services juridiques ? |

||

|

conseils du cofondateur de Wikipedia pour reprendre le contrôle sur sa "vie numérique" (version exhaustive en anglais) |

||

|

Un escroc est parvenu à extorquer $122M à Google et Facebook en se faisant passer pour Quanta Computer ! |

||

|

|

|

|

|

ENTREPRISES |

||

|

|

Asus reconnaît avoir été la cible d’un piratage sophistiqué (600 utilisateurs au travers d’une liste d’adresses MAC codées en dur dans le malware)… faute de n’avoir pas pris au sérieux des signaux faibles ? |

|

|

Norsk Hydro : ce que l’on sait sur l’attaque LockerGoga... (on sait déjà qu’il contraint à une restauration manuelle) éclairé par l’analyse de l’ANSSI |

||

|

Analyse : La cybersécurité, ou l’épée de Damoclès du secteur aéronautique (1/2) |

||

|

Les applications critiques (ERP, CRM…) ont souvent le même niveau de sécurité que celui de services de plus faible valeur |

||

|

Google se dote d'un comité éthique externe pour surveiller ses propres recherches sur l'IA |

||

|

« Désormais, le Cloud est devenu le data center. Internet est devenu le réseau interne. L’identité est devenue le périmètre de sécurité, et tout terminal est devenu un terminal professionnel. » |

||

|

KYC : Backpage a pu utiliser Salesforce pour booster son business et vendre ses produits à de nouveaux "utilisateurs" - c'est-à-dire des proxénètes, des clients et des trafiquants - sur trois continents ! |

||

|

Recouvrement fonctionnel entre les outils d’IAM, et ceux d’UEM, il devient nécessaire d’intégrer le 2 plus efficacement. |

||

|

Un de plus : Eset s’associe à des acteurs locaux pour produire une offre complète cybersécurité à l’intention des TPE/PME |

||

|

[Tristan a trouvé pour vous] le “Guide d’audit de la gouvernance du système d’information de l’entreprise numérique” du CIGREF version 2019... |

||

|

Azure ET AWS, IoT et cloud computing : le grand plan de Volkswagen pour connecter les usines... |

||

|

Malaise chez un fabricant de stimulateurs cardiaques...la « security by design » dans les DM, c’est pour quand ? |

||

|

|

|

|

|

CYBERSEC & GEEK CULTURE |

||

|

|

Le slogan « SSL Everywhere » ne doit surtout pas donner lieu à des architectures de type « déchiffrez partout » |

|

|

|

Des chercheurs ont découvert 36 failles dans des réseaux 4G et veulent aider à les corriger... |

|

|

LockerGoga contient un bug dans son code qui pourrait permettre aux victimes de "vacciner" leur PC et de faire crasher le ransomware avant qu'il ne chiffre les fichiers locaux... |

||

|

Les attaques Man in the Cloud (MitC) tirent parti du mécanisme de jeton OAuth utilisé par les applications cloud... |

||

|

Comment le cloud et la mobilité perturbent 30 ans d’histoire en matière de réseau et de sécurité ? |

||

|

NoLimitSécu : Episode #218 consacré à la réalisation de deux exercices de gestion de crise cyber |

||

|

3 étapes importantes pour transformer une évaluation post-failles en bonnes pratiques exploitables contre les attaques |

||

|

Immortal : un malware voleur d’informations sensibles sur 24 navigateurs |

||

|

Tribune : le futur de la cybersécurité, la « cyber-immunité », quand le coût d’une cyberattaque devrait excéder celui des dommages (pour la victime) ou des gains potentiels (pour le cyberpirate)... |

||

|

[Nathalie a spotté pour vous] Et si, demain, les diamants faisaient voler des avions et lisaient dans nos pensées ? |

||

|

«L’histoire des femmes dans les technologies, c’est l’histoire des technologies tout court» |

||

|

Tesla a offert sa Model 3 aux deux pirates qui ont réussi à pénétrer le système d’infodivertissement de la voiture lors d’un concours de hacking. |

||

|

[Emmanuel a sélectionné pour vous] le X-Force Command C-TOC, SOC mobile d’IBM, est à Montpellier ! |

||

|

|

||

|

@HOME & AILLEURS |

||

|

|

Wiko et Qwant s’allient pour lancer un smartphone anti-Google (NDLR : mais toujours basé sur Android...snif !) |

|

|

La rumeur infondée sur des rapts d’enfants met à nouveau en lumière la question de la modération des contenus en ligne. |

||

|

Les applications pré-chargées d’Android, source d’un business d’exploitation des données pas vraiment transparent |

||

|

Des écrans publicitaires à Paris et à Toulouse utilisent le Wifi de vos smartphones pour collecter votre adresse MAC ! |

||

|

Les plateformes de cryptomonnaie DragonEx et CoinBene piratées : pertes estimées à 1 et 45 millions de $ ! |

||

|

« Vous n’avez pas les bases ! » Plusieurs stations-service pillées grâce au code PIN par défaut des pompes à essence... |

||

|

Une entreprise américaine de tests ADN en kit encourage les amateurs de généalogie à partager leurs résultats pour aider le FBI à résoudre certaines affaires... (NDLR : ben voyons...) |

||

|

« pratique médiatique comme une autre» ou « un égocentrisme morbide et obscène» ? Dans le contexte historique, ça se regarde autrement... |

||

|

Vous ne savez pas quoi faire ce week-end ? Piratez votre propre réseau WiFi pour repérer les vulnérabilités ! |

||

|

|

|

|

|

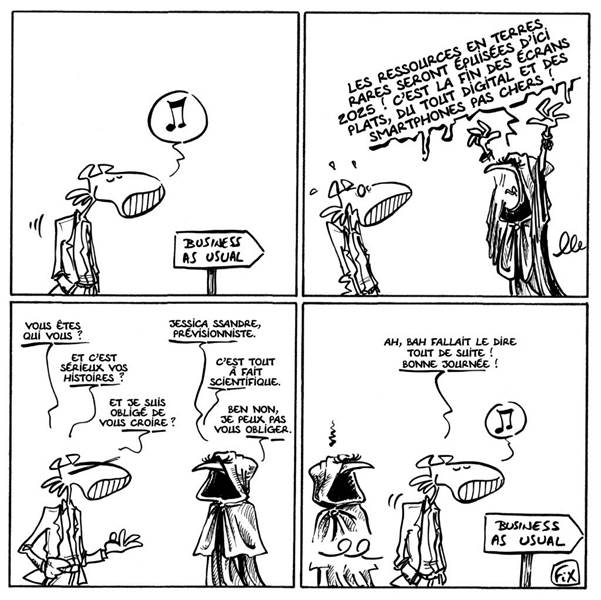

En image : y’a pas que le RSSI qui peine à convaincre... |

|

|

Ces articles ont été sélectionnés pour vous par votre comité de rédaction favori ! Vous avez manifesté votre consentement formel et éclairé à recevoir cette revue de presse...

Si toutefois vous n’étiez pas en pleine possession de vos moyens à ce moment-là, vous pouvez à tout instant vous désabonner simplement en nous le faisant savoir ici !