vendredi 12 avril 2019 - Revue de presse SecurIT&Co - semaine 15

Chers abonnés, voilà ce que la

rédaction a lu et sélectionné pour vous cette semaine :

|

QUOI DE NEUF DANS LE MONDE ? |

||

|

|

Neutralité du Net : les USA en passe d'adopter le "Save the Internet" Act |

|

|

Lâché par l'Équateur, Julian Assange a été livré à la police britannique...(NDLR : trêve hivernale finie, les expulsions reprennent) |

||

|

La Chine, qui héberge la plupart des sociétés de minage du monde. pourrait bientôt interdire l'extraction de cryptomonnaies |

||

|

Amazon sommé de ne plus vendre sa technologie de reconnaissance faciale à la police ! |

||

|

Pourquoi l’armée américaine teste les Hololens 2 (et pourquoi les salariés Microsoft n’approuve pas) |

||

|

Sourde au dilemme de fabricant, la ministre française des Armées ne veut pas des technologies autonomes dans les conflits ! |

||

|

La Chine testerait des bandeaux « détecteur d’attention » dans les écoles primaires... |

||

|

|

||

|

PRIVACY & LEGAL STUFF |

||

|

|

Le patron de la diplomatie américaine demande à la France de ne pas adopter la taxe sur les géants du numérique... |

|

|

Facebook est "un menteur pathologique sans moralité" pour la Cnil néo-zélandaise... «les utilisateurs doivent comprendre qu’aucune donnée n’est en sécurité sur les réseaux sociaux » |

||

|

430 clauses des CGU de Facebook reconnues abusives et illicites par le TGI de Paris, suite à l’assignation de l’UFC Que Choisir |

||

|

Des milliers d’employés d’Amazon écoutent ce que vous dites à Alexa… mais c’est pour votre bien |

||

|

Un maître-chanteur de visiteurs de sites pornos condamné à six ans de prison ! |

||

|

|

|

|

|

ENTREPRISES |

||

|

|

Pour GreenSI, il y aura un avant et un après Norsk Hydro en matière de communication de cyber-crise... |

|

|

les Cyberattaques ont sur le long terme bien plus d’impact sur la stratégie et les politiques de sécurité des entreprises que sur leur cash-flow... |

||

|

Plus concernées que les allemandes ou les anglaises, 39 % des entreprises françaises ont connu des pertes irréversibles de données... |

||

|

« La cybersécurité, ou l’épée de Damoclès du secteur aéronautique (2/2) » (pour ceux qui l’auraient raté : 1ère partie) |

||

|

Le Cloud d’AWS aurait été infiltré en à peine 52 secondes par des hackers... |

||

|

(sponsorisé) Télétravail : comment ne pas exposer l’entreprise à des cyber-risques démesurés ? |

||

|

Un business pirate qui monte : la diffusion de publicités à partir des formulaires de contact proposés par des sites web légitimes. |

||

|

Transformer WhatsApp en terminal de paiement, c’est la nouvelle innovation du groupe toulousain Lyra, le leader mondial de la sécurisation des paiements en ligne. (NDLR : bravo les Gars !! Mat, si tu nous lit aujourd’hui : big up !) |

||

|

|

|

|

|

CYBERSEC & GEEK CULTURE |

||

|

|

Les botnets IoT à la chasse aux entreprises ? Non. Juste un gamin avec un compte ExploitDB... |

|

|

TajMahal, une plate-forme de cyber-espionnage très avancée : 80 modules et des fonctionnalités jusque-là inédites |

||

|

Équipe rouge, violette ou bleue : la cybersécurité connaît elle aussi la mode de “gamification” des entraînements... |

||

|

Des failles dans WPA3 permettent de pirater les nouveaux réseaux Wi-Fi... |

||

|

Le lecteur d’empreintes du Galaxy S10 trompé par une impression en 3D... |

||

|

[¶¶¶] Vie, mort et faits d'arme des mots de passe (NDLR : la suite que l’on a positionné dans la rubrique bleu turquoise) |

||

|

Plongée à l’intérieur du C-TOC d’IBM, le truck qui simule des cyber-attaques pour mieux sensibiliser... |

||

|

Comment identifier les experts cybersécurité de demain ? Initiatives pour dénicher les talents où qu’ils se trouvent... |

||

|

Pour acheter des données, des outils et des services auprès de cybercriminels, pas besoin d’aller sur le darkweb, ni même sur des forums spécialisés : Facebook suffit. |

||

|

|

|

|

|

@HOME & AILLEURS |

||

|

|

Il est possible d’altérer des images médicales pour faire croire à l'existence d'un cancer ! (NDLR : c’est quoi le Use Case de départ de cette étude ???) |

|

|

2/3 des hôtels divulguent des données sensibles des clients aux réseaux publicitaires et aux sociétés d'analyse de données.... |

||

|

Facebook continue de collecter les données des utilisateurs ayant désactivé leur compte. Pourquoi ? Protéger sa vie privée des autres membres selon répond Facebook... |

||

|

Six techniques pour vérifier une information sur un réseau social. #1. Partir du principe que, par défaut, c’est faux... |

||

|

[¶¶¶] Un mot de passe pour les gouverner tous et dans les ténèbres les lier |

||

|

Pourquoi télécharger illégalement Game of Thrones est une très mauvaise idée... |

||

|

Xiaomi: des millions de smartphones livrés avec une faille de sécurité... |

||

|

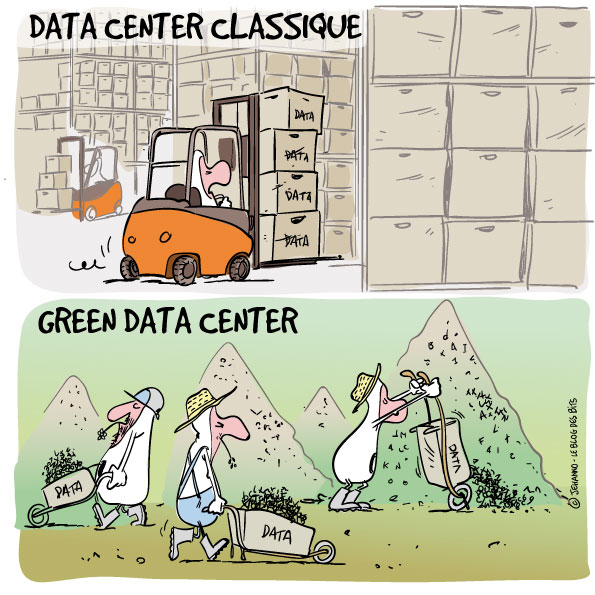

Pourquoi la musique en streaming est bien plus polluante que les CD...pas si simple le GreenIT... |

||

|

|

|

|

|

En image : C’est le retour du printemps...les bourgeons bourgeonnent...Envie de verdure ? |

Ces articles ont été sélectionnés pour vous par votre comité de rédaction favori ! Vous avez manifesté votre consentement formel et éclairé à recevoir cette revue de presse...

Si toutefois vous n’étiez pas en pleine possession de vos moyens à ce moment-là, vous pouvez à tout instant vous désabonner simplement en nous le faisant savoir ici !